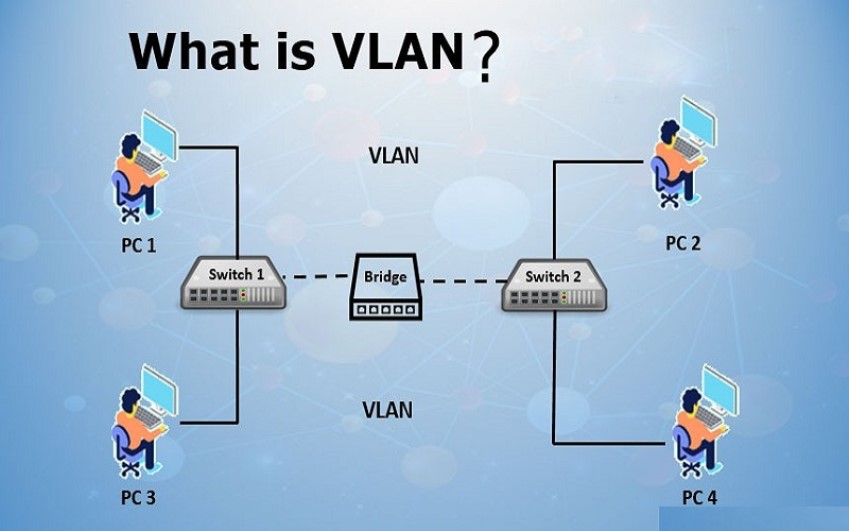

VLAN چیست؟

VLAN مخفف Virtual Local Area Network است. این در واقع یک LAN مجازی است که شامل یک سری پورت روی سوئیچ شبکه یا سوئیچ هایی است که به طور منطقی در یک دامنه پخش مستقل قرار دارند. بنابراین هدف از ایجاد VLAN ها تفکیک محدوده حوزه های پخش است. اگر بخواهیم انتقال گروهی از رایانه های شخصی را به گروه دیگری در LAN و روی سوئیچ یا سوئیچ های لایه 2 محدود کنیم، در واقع باید از VLAN ها استفاده کنیم.

البته VLAN به شبکه ها و سوئیچ های محلی محدود نمی شود و می توان شبکه های مجازی بزرگتر را به گروه های منطقی مختلف برای مدیریت دقیق ترافیک تقسیم کرد. این مکانیسم گروهبندی که VXLAN (شبکه محلی توسعهپذیر مجازی) نامیده میشود، نسبت به VLAN انعطافپذیرتر است، زیرا مشمول محدودیت زیرشبکه 4096 نیست و مدیر شبکه میتواند هر تعداد شبکه منطقی مجازی را که نیاز دارد پیادهسازی کند.

انواع VLAN:

VLAN End-to-End: در این حالت اعضای هر VLAN در سراسر شبکه توزیع می شوند. این حالت برای به اشتراک گذاری منابع و اعمال سیاست ها و توزیع میزبان استفاده می شود. در این مورد، عیب یابی پیچیده تر است زیرا ترافیک از VLAN های مختلف در سراسر شبکه منتقل می شود.

– Local VLAN: در این حالت هاست ها بر اساس موقعیت فیزیکی خود در VLAN ها قرار می گیرند. به عنوان مثال، در یک طبقه از یک ساختمان، این طرح مقیاس پذیرتر است و عیب یابی آسان تر است زیرا جریان ترافیک واضح است. برای اشتراک منابع در این روش به مسیریابی نیاز داریم.

روش های عضویت در VLAN:

عضویت VLAN ایستا و پویا است:

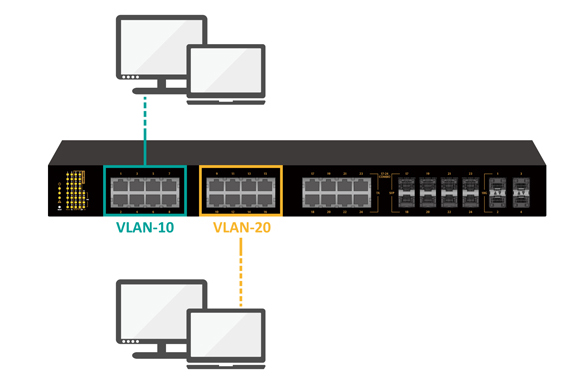

– Static VLAN: به عنوان VLAN مبتنی بر پورت معرفی می شود. تخصیص استاتیک VLAN با اختصاص پورت ها به VLAN ها ایجاد می شود. هنگامی که یک دستگاه وارد شبکه می شود، به طور خودکار یک عضو پورت VLAN در نظر گرفته می شود. اگر کاربر پورت را تغییر دهد و نیاز به دسترسی به همان VLAN داشته باشد، مدیر شبکه باید پورت VLAN را برای اتصال جدید تعریف کند.

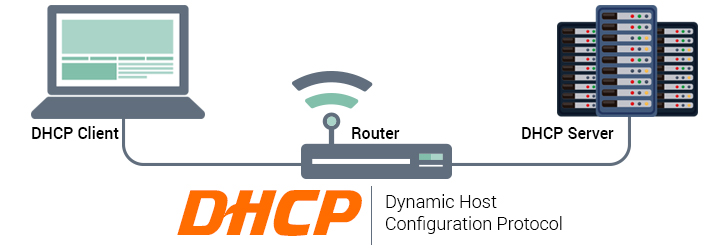

– Dynamic VLAN: توسط نرم افزار یا به صورت پروتکل ایجاد می شوند. یک سرور خط مشی مدیریت VLAN (VMPS) به مدیر اجازه می دهد تا VLAN ها را برای تغییر پورت ها بر اساس اطلاعاتی مانند آدرس MAC دستگاه متصل به پورت یا نام کاربری استفاده شده برای ورود به آن دستگاه اختصاص دهد. هنگامی که یک دستگاه وارد شبکه می شود، سوئیچ پایگاه داده را برای عضویت VLAN در پورتی که دستگاه به آن متصل است بررسی می کند. روش های پروتکل شامل پروتکل ثبت چندگانه VLAN (MVRP) و پروتکل ثبت نام VLAN GARP (GVRP) تا حدودی منسوخ شده است.

دامنه پخش چیست؟

شبکه کاملاً لایه 2 را شبکه مسطح یا توپولوژی شبکه مسطح یا یک شبکه کاملاً لایه 2 به یک شبکه Flat یا Flat Network Topology می نامند. یک محدوده آدرس در این شبکه استفاده می شود. بنابراین این شبکه زیر شبکه های متفاوتی ندارد و طبیعتا مسیریابی بین قسمت های مختلف صورت نمی گیرد. پیام پخش شده از یک دستگاه به تمام گره های شبکه می رسد. این مدل برای شبکه های بزرگ و متوسط توصیه نمی شود. در شبکه های متوسط و بزرگ با بیش از 100 کامپیوتر توصیه می شود با راه اندازی VLAN که به هر یک از آنها یک حوزه پخش می گویند، شبکه را به شبکه های کوچکتر تبدیل کنید.

VLAN دامنه پخش را در شبکه جدا می کند و از گروهی از دستگاه ها تشکیل شده است که در لایه 2 به یکدیگر متصل هستند و می توانند MAC و فریم های یکدیگر را در لایه 2 ببینند. هر VLAN کاملا مجزا از طریق یک روتر یا سوئیچ لایه 3 در نقاطی مانند هسته های VLAN بین یکدیگر مسیریابی می شود تا بتوانند با یکدیگر ارتباط برقرار کنند اما در عین حال پخش آنها به یکدیگر نمی رسد.

با ایجاد یک VLAN می توان یک شبکه کاملا مستقل ایجاد کرد که دامنه پخش خود را داشته باشد و فریم ها فقط در خود VLAN رد و بدل شوند. ترافیک طوری جدا می شود که انگار یک شبکه مجزا با کابل ها و سوئیچ های مستقل یک شبکه LAN جداگانه را تشکیل می دهد.

به سادگی پورت ها را به شماره VLAN مورد نظر در سوئیچ متصل کنید. به عنوان مثال، ما 300 شبکه کامپیوتری خود را به سه VLAN تقسیم کردیم که هر کدام شامل 100 دستگاه با آدرس شبکه جداگانه 25/.

ماسک زیر شبکه: 255.255.255.128=/25 (128 آدرس IP)

مزایای شبکه VLAN:

به طور معمول، سازمان ها و شرکت های بزرگ به دلایل زیر از شبکه های محلی مجازی یا VLAN استفاده می کنند:

VLAN می تواند تعداد دامنه های پخش را افزایش دهد.

VLAN ها با کاهش تعداد میزبان هایی که یک کپی از فریم های سوئیچ را دریافت می کنند، خطر امنیتی را کاهش می دهند، که به نوبه خود شانس راه اندازی موفقیت آمیز حملات DDoS علیه یک شبکه شرکتی را کاهش می دهد.

می توان میزبان هایی را که اطلاعات حساس را ذخیره می کنند جدا کرد. به طوری که می توان این هاست ها را در یک VLAN خاص قرار داد.

گروه بندی کاربران وابسته به مکان نیست و می تواند بر اساس نقش و واحدی که در آن کار می کنند انجام شود. به عنوان مثال، او کارمندان حسابداری را به یک گروه منطقی اختصاص داد و کارمندان را در گروهی دیگر استخدام کرد.

معایب شبکه VLAN:

اگر VLAN به درستی تنظیم نشده باشد، یک بسته می تواند از یک VLAN به VLAN دیگر منتقل شود.

بسته اطلاعاتی می تواند منجر به حمله سایبری شود.

داده ها می توانند ویروس را در کل شبکه منطقی منتقل کنند.

برای مدیریت حجم کاری در شبکه های بزرگ، به یک روتر اضافی نیاز دارید.

با همکاری مدیران شبکه و کارشناسان شبکه دوار، در زمان های مختلف با مشکلات زیادی مواجه خواهید شد.

یک VLAN نمی تواند ترافیک شبکه را به VLAN های دیگر ارسال کند.

مقایسه VLAN و Subnet:

زیرشبکه تقسیم یک شبکه بزرگ به چندین شبکه کوچک است. هدف کاهش ترافیک شبکه، بهبود عملکرد و سهولت بهینه سازی و مدیریت شبکه است. بزرگترین مشکل روش زیر شبکه این است که فرآیند مسیریابی را پیچیده می کند. دلیل اصلی استفاده سازمان ها از رویکرد زیرشبکه استفاده حداکثری از آدرس های IP است که خود مقوله ای مفصل و پیچیده هستند. حالا بیایید تفاوت بین VLAN و subnet را بررسی کنیم:

VLAN جداسازی زیرشبکه ها را فراهم می کند به طوری که می توان تعداد محدودی از دستگاه ها را به یک زیر شبکه اختصاص داد.

یک زیر شبکه را می توان به یک VLAN اختصاص داد. البته امکان اختصاص بیش از یک زیر شبکه به یک VLAN وجود دارد، اما رویکرد فوق پیچیدگی طراحی را بیش از حد افزایش می دهد.

اگر بخواهیم از فناوری هایی مانند MPLS استفاده کنیم، استفاده از زیرشبکه های بیشتر بهتر از VLAN است زیرا MPLS برای بهبود عملکرد و افزایش سرعت، ارتباط بین آدرس های IP زیرشبکه ها ایجاد می کند.

VLAN ها زمانی که بخواهیم ارتباط بین چندین ساختمان را در فاصله طولانی (مثلا در محیط های دانشگاهی) برقرار کنیم، بسیار خوب عمل می کنند.

VLAN ID چیست؟

هر VLAN یک شماره یا به اصطلاح VLAN ID دارد و با استفاده از این شماره تماس برقرار می شود. حتی می توانید یک نام برای آن بگذارید. به طور کلی عدد 2 به توان 12 صدق می کند، یعنی 4096 VLAN را می توان روی یک سوئیچ تعریف کرد که به طور خاص از 4096 VLAN از 4096 VLAN استفاده می شود و دو VLAN 0 و 4096 که فقط برای سیستم استفاده می شوند و هستند. رزرو شده است. شما نمی توانید این VLAN ها را ببینید یا از آنها استفاده کنید.

VLAN ها به سه دسته تقسیم می شوند:

VLANها در محدوده معمولی یا استاندارد با شناسه VLAN بین 1 تا 1005 اختصاص داده شده از VLAN 1 به Native VLAN یا VLAN Default، و VLANهای 1002 تا 1005 برای FDDI و Token Ring رزرو شده اند. توجه داشته باشید که میتوانید از VLAN 1 استفاده کنید اما نمیتوانید VLAN 1002 تا 1005 را حذف کنید.

VLAN های توسعه یافته با VLAN ID بین 1006 و 4096

VLAN های بدون VLAN ID

فرآیند ارسال اطلاعات در VLAN:

هنگامی که یک LAN مجازی را پیاده سازی می کنید، تمام فریم های منتشر شده توسط کلاینت های متعلق به یک VLAN فقط بین پورت های همان شبکه محلی مجازی توزیع می شوند، بنابراین پهنای باندی که دستگاه های عضو یک گروه منطقی دریافت می کنند به ظرفیتی که گروه دریافت می کند محدود می شود. . این یک مزیت مهم دارد: از استفاده مشتری از پهنای باند بیش از حد شبکه جلوگیری می کند. علاوه بر این، شناسایی انواع تجهیزات شبکه ای که پهنای باند شبکه زیادی مصرف می کنند آسان تر است.

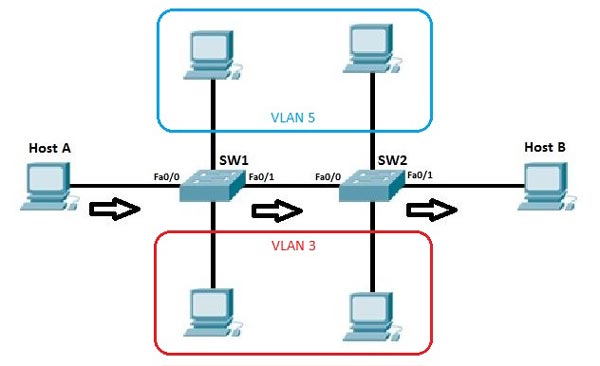

عملکرد یک LAN مجازی بسیار شبیه به یک LAN فیزیکی است، اما به میزبان ها اجازه می دهد تا در یک دامنه پخش با هم گروه بندی شوند، حتی اگر به سوئیچ های مشابه متصل نباشند. در تصویر زیر توپولوژی شبکه را می بینید که هاست ها در یک شبکه محلی واحد هستند. در تصویر زیر زمانی که یک پیام پخش از هاست A ارسال می شود، همه دستگاه ها آن را دریافت می کنند. اگر به جهت فلش ها دقت کنید، می بینید که پیام ها توسط دستگاه های دیگر نیز دریافت می شود.

VLAN را در سوئیچ سیسکو حذف کنید:

یکی از مشکلاتی که برخی از مدیران شبکه هنگام کار با سوئیچ های سیسکو و به ویژه VLAN ها با آن مواجه می شوند، حذف تنظیمات ذخیره شده در تنظیمات بوت و حذف تنظیمات VLAN در سوئیچ سیسکو است که دو دسته جداگانه عمل می کنند.

توجه داشته باشید که با حذف تنظیمات بوت، تمام پورتهای سوئیچ که عضو VLANهای دیگر هستند از شبکههای محلی مجازی حذف میشوند و به VLAN پیشفرض سوئیچ منتقل میشوند، اما خود VLANهای ایجاد شده حذف نمیشوند و باید آنها را به صورت دستی حذف کنید.

اطلاعات VLAN در فایلی به نام vlan.dat که در حافظه فلش سوئیچ قرار دارد ذخیره می شود. اگر دستور show flash را در حالت privilege اجرا کنید، این فایل نمایش داده می شود. البته دقت کنید که این اطلاعات فقط در صورتی نمایش داده شود که روی سوئیچ VLAN ایجاد کرده باشید در غیر این صورت اطلاعات عادی سوئیچ نمایش داده می شود.

فرض کنید یک سوئیچ دست دوم خریداری کرده اید و می خواهید تمام تنظیمات سوئیچ را که حاوی VLAN های داخلی سوئیچ هستند، قبل از استفاده از آن در شبکه خود حذف کنید. این یک فرآیند ساده است و تنها کاری که باید انجام دهید این است که تنظیمات ذخیره شده در تنظیمات راه اندازی را پاک کرده و سوئیچ را راه اندازی کنید.

دستور حذف VLAN در سیسکو دستور زیر است که باید آن را در حالت مجوز اجرا کنید:

Switch#Delete startup configuration

هنگامی که این دستور را اجرا می کنید، پیامی مبنی بر حذف تنظیمات ظاهر می شود و باید Enter را فشار دهید. لازم به توضیح است که برای این منظور سوئیچ iOS نیز حذف شده است.

پاک کردن فایل سیستم NVRAM همه فایل های پیکربندی را حذف می کند! ادامه بده

[تایید]

خوب

پاک کردن NVRAM: کامل

همانطور که می بینید تمام تنظیمات از NVRAM حذف شده است. با این حال، در run-config این تنظیمات در حافظه فعال وجود دارد. تنها کاری که باید انجام دهید این است که سوئیچ را روشن کنید و همه چیز پاک می شود. برای انجام این کار، دستور “reload” را اجرا کنید تا سوئیچ مجددا راه اندازی شود.

سوئیچ#بارگیری مجدد

اکنون زمان حذف شبکه های محلی داخلی است. اگر دستور زیر را اجرا کنید، می بینید که LAN های مجازی روی سوئیچ وجود دارد.

نمایش کلید# حرف vlan

اگر مراحل بالا را دنبال کنید، متوجه می شوید که پورت با VLAN ها مرتبط نیست، اما VLAN ها حذف نمی شوند. با اجرای دستور show vlan brief می توانید تعداد LAN های مجازی پیکربندی شده روی سوئیچ را مشاهده کنید. همانطور که قبلا ذکر شد، این شبکه های محلی مجازی در فایلی به نام vlan.dat ذخیره می شوند که در Flash قرار دارد. حالا فقط دستور show flash را اجرا کنید.

:سوئیچ#نمایش فلاش

/:دایرکتوری فلش

rw-4414921 c2960-lanbase-mz.122-25.FX.bin-

rw-616 vlan.dat-

64016384 بایت کل (59600847 بایت رایگان)

می توانید این فایل را از حافظه فلش سوئیچ حذف کرده و سوئیچ را مجدداً بارگذاری کنید تا VLAN ها پاک شوند. برای این کار از دستور زیر استفاده کنید.

Switch#delete vlan.dat

با اجرای دستور بالا، دو پیام تایید حذف زیر را تایید کنید تا فایل vlan.dat حذف شود.

?نام فایل [vlan.dat] را حذف کنید.

حذف فلش:/vlan.dat؟ [تایید]

اگر دوباره دستور Show Flash را اجرا کنید، متوجه خواهید شد که فایل vlan.dat دیگر آنجا نیست.

سوئیچ #sh-flash

:/دایرکتوری فلش

rw-4414921 c2960-lanbase-mz.122-25.FX.bin-

64016384 بایت کل (59601463 بایت رایگان)

در نهایت، دستور “reload” را اجرا کنید تا سوئیچ راه اندازی شود. وقتی فریمور کاملا لود شد و دوباره دستور show vlan short را اجرا کردید، متوجه می شوید که تمام VLAN ها حذف شده اند.

یک پورت را از VLAN روی سوئیچ حذف کنید:

فرض کنید می خواهیم پورت 11 را از VLAN 4 که روی سوئیچ (Device-A) نشان داده شده در شکل زیر است حذف کنیم.

این کار در چهار مرحله به شرح زیر انجام می شود:

1- با وارد کردن دستورات زیر به حالت پیکربندی جهانی روی سوئیچ دسترسی پیدا کنید.

Device-A> فعال کنید

…هنوز رمز عبوری تعیین نشده است

ترمینال Device-A# را پیکربندی کنید

Device-A(config)#

2- با وارد کردن دستور زیر به لایه CLI دسترسی پیدا کنید تا VLAN 4 بر اساس پورت ذکر شده پیکربندی شود.

Device-A(config)# vlan 4

3- دستور زیر را برای حذف پورت 11 از VLAN 4 وارد کنید.

device-A(config-vlan-4)# بدون اترنت بدون برچسب 11

پورت اترنت 11 از پورت VLAN 4 حذف شد

4- دستورات زیر را برای خروج از حالت پیکربندی VLAN اجرا می کنیم و پیکربندی را در فایل پیکربندی سیستم ذخیره می کنیم.

device-A(config-vlan-4)# End

حافظه نوشتن دستگاه A#

VLAN های IEEE 802.1Q چیست؟

پروتکل 802.1Q از کیفیت خدمات (QoS) و LAN مجازی (VLAN) پشتیبانی می کند زمانی که ترافیک از طریق شبکه اترنت منتقل می شود. پروتکل 802.1Q یکی از پروتکل های برچسب گذاری VLAN است که توسط سوئیچ های سیسکو پشتیبانی می شود. این استاندارد توسط موسسه مهندسین برق و الکترونیک (IEEE) ایجاد شده است، بنابراین یک استاندارد عمومی است و همچنین می تواند در سوئیچ های تولید کنندگان دیگر استفاده شود.

VLAN ها برای تقسیم دامنه پخش به لایه 2 (پیوند داده) استفاده می شوند. این یک شبکه محلی مجازی است که به جای شبکه فیزیکی خود از شبکه محلی دیگری برای انتقال داده ها استفاده می کند. پروتکل 802.1Q اجازه می دهد تا اندازه فریم اترنت چهار بایت به محدوده 68 تا 1522 بایت اضافه شود. این افزایش اندازه به دلیل درج یک تگ VLAN چهار بایتی در فریم است. برچسب های حاوی VLAN ID (VID) از طریق آدرس MAC به هر فریم اترنت متصل می شوند. این VID 12 بیتی به هر VLAN اختصاص داده شده است و 4094 شناسه برای استفاده در دسترس است.

Trunk برای تبادل ترافیک VLAN بین سوئیچ ها استفاده می شود. سوئیچ ها را می توان از طریق پورت Trunk به یکدیگر متصل کرد. هنگام استفاده از ترانک، دستگاه متصل فریم های اترنت برچسب گذاری شده را دریافت می کند. استاندارد 802.1Q از پیکربندی منحصربفرد VLAN های مجزا پشتیبانی می کند.

ترانک VLAN چیست؟

حالا که متوجه شدید VLAN چیست، بیایید به موضوع دیگری برویم. زمانی که قرار است بسته ای از یک VLAN به VLAN دیگر ارسال شود، یک برچسب برای شناسایی هویت بسته به آن متصل می شود. این برچسب نشان می دهد که بسته از کدام VLAN ارسال شده است. پورت های سیسکو باید اعضای Trunk یا Access باشند، هیچ مورد دیگری وجود ندارد. برای پورت هایی که روی VLAN هستند، باید از پورت دسترسی استفاده شود. با این حال، برای انتقال ترافیک از تمام VLAN ها، باید از پورت ترانک استفاده شود.

به طور پیش فرض، یک VLAN از پیش ساخته شده روی هر سوییچ وجود دارد. تعداد این VLAN برابر با یک است. این پورت Native VLAN نام دارد. مگر اینکه به طور جداگانه پورت ها را به یک VLAN دیگر تبدیل کنید. همه آنها محلی هستند. ویژگی خاص این پورت بومی این است که بسته ها بدون برچسب ارسال می شوند و نیازی به ایجاد هدر نیست. آنها همچنین به عنوان پورت های بدون برچسب شناخته می شوند

یکی از پروتکل های VLAN vtp نام دارد. اگر می خواهید بین دو سوییچ مختلف ارتباط برقرار کنید، باید از این پروتکل استفاده کنید. این پروتکل دارای سه حالت مختلف است: کلاینت، سرور، شفاف. با توجه به این عملکرد، یک یا چند سوئیچ را می توان در حالت سرور قرار داد. و تنظیمات خاصی را روی سوئیچ مورد نظر انجام داد.

فعال کردن پروتکل VTP سپس تمام این تنظیمات را روی سوئیچ های مشتری اعمال می کند. با تمام این تغییرات انجام شده در سوییچ سرور، شماره ویرایش آن تغییر می کند و این شماره نیز به همه این سوئیچ های مشتری ارسال می شود. هر بار که سرور تغییر می کند، یک عدد به شماره ویرایش اضافه می شود. سوئیچ که در حالت شفاف است فقط این تغییرات را اعمال کرده و به سوییچ بعدی ارسال می کند.